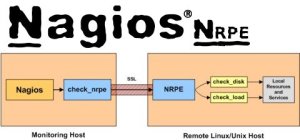

Nagios: Añadir un nuevo servicio al cliente linux

Ya tenemos el NRPE y el host configurados vamos a ir añadiendo nuevos servicio que no incluyen los plugins de Nagios. Los nuevos checks se tienen que configurar en el cliente, así que nos conectaremos al cliente e iremos la libreria de servicios:

# cd /usr/local/nagios/libexec/

Vamos a instalar un servicio para monitorizar la memoria, así que nos descargaremos el check_mem.pl del Nagios Exchange. Una vez que lo tengamos descargado le cambiamos los permisos:

# chmod +x check_mem.pl # chown nagios.nagios check_mem.pl

Añadiremos el servicio al archivo de configuración del NRPE /usr/local/nagios/etc/nrpe.cfg:

command[check_mem]=/usr/local/nagios/libexec/check_mem.pl -f -w 20 -c 10

También podríamos añadir otros servicios para monitorizar por ejemplo el disco sda1 y que tengamos activo el servicio de mysql:

command[check_sda1]=/usr/local/nagios/libexec/check_disk -w 20% -c 10% -p /dev/sda1 command[check_mysql]=/usr/local/nagios/libexec/check_procs -c 1:1 -C mysqld

Ya estaría configurado el cliente, ahora hay que añadirlo en el servidor del Nagios, en el archivo de configuración del host incluiremos los servicios:

define service{

use local-service

host_name blthd01

service_description Memoria RAM

check_command check_nrpe!check_mem

}

define service{

use local-service

host_name blthd01

service_description Particion Root

check_command check_nrpe!check_sda1

}

define service{

use local-service

host_name blthd01

service_description MySQL

check_command check_nrpe!check_mysql

}

Solo quedará reiniciar el servicio de Nagios:

# service nagios restart